Protejarea scenariului de lucru hibrid prin adoptarea securității Zero Trust

Arhitectura Zero Trust oferă o modalitate din ce în ce mai populară de a reduce riscul cibernetic pe care îl ridică actorii malware, specializați în atacuri persistente, într-o lume care depinde de un stil de lucru flexibil, cloud și hibrid.

Normalitatea post-pandemică pentru organizațiile globale înseamnă din ce în ce mai mult utilizarea tehnologiei digitale pentru a susține practicile flexibile de lucru. Deși giganții tehnologici, cum ar fi Twitter și Facebook, au comunicari publice spectaculoase, promițând unor clase de angajați că vor lucra de acasă pentru totdeauna, realitatea pentru majoritatea angajatorilor este probabil mai puțin spectaculoasă. Peste 60% dintre companii intenționează să sprijine un loc de muncă hibrid care va implica angajați care lucrează o parte din săptămână de acasă și câteva zile de la birou. Totuși, acest lucru va menține noi riscuri cibernetice.

Vestea bună este că pentru asta a fost construit modelul Zero Trust. Mandatat deja de agențiile guvernamentale federale americane printr-un nou ordin executiv prezidențial, acesta oferă o modalitate din ce în ce mai populară de a minimiza riscul cibernetic într-o lume care implică cloud și un stil hibrid de lucrul de la distanță și în care co-există actori malware specializați în crearea de atacuri persistente.

Provocările protejării locului de muncă hibrid

Specialiștii CISO de astăzi se află sub presiunea incredibilă de a proteja simultan o mulțime de IP-uri, sistemele critice business față de întreruperea serviciilor dar și datele sensibile ale clienților împotriva furtului. În ciuda creșterii investițiilor în securitate, numărul de breșe continuă să crească. Costul acestora se ridică astăzi la o medie de aproape 3,9 milioane de dolari SUA pe incident, organizațiile având nevoie de obicei de sute de zile până să descopere și să atenueze problemele ridicate de aceste atacuri.

Apariția muncii la distanță și acum adoptarea unui stil de muncă hibrid, oferă și mai multe avantaje actorilor malware. Organizațiile sunt expuse riscului din mai multe direcții:

- Angajații distrași care lucrează de acasă și care au și mai ușor tendința să fie neglijenți și să dea clic pe linkurile de phishing

- Angajații conectați de la distanță care utilizează laptopurile personale și dispozitivele mobile proprii, rețelele și dispozitivele inteligente de acasă, toate potențial nesigure

- VPN-urile vulnerabile și alte programe fara corecții patch, care rulează pe sistemele de acasă

- RDP configurate slab, care pot fi ușor deturnate datorită folosirii de parole de access reutilizate în multiple conturi, compromise anterior sau ușor de spart. ESET a raportat o creștere de 140% a atacurilor RDP în T3 2020

- Servicii cloud cu metode de acces slabe (parole simple și fără autentificare multi-factor)

De ce Zero Trust?

În 2009, Forrester a dezvoltat un nou model de securitate a informațiilor, numit modelul Zero Trust, care a câștigat mulți adepți, fiind acceptat și adoptat pe scară largă. Este conceput pentru o lume în care vechile certitudini, privind plasarea tuturor resurselor de securitate în interiorul perimetrului de infrastructură a companiei și folosirea cu încredere apoi a resurselor din interiorul acestuia, nu mai sunt relevante. Aceasta este un rezultat al lumii în care trăim astăzi, datorită muncii distribuite și a omniprezenței în cloud.

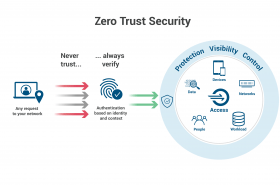

În schimb, Zero Trust se bazează pe mantra „nu te încrede niciodată, verifică întotdeauna” pentru a ajuta la reducerea impactului breșelor și incidentelor. În practică, există trei principii fundamentale:

- Toate rețelele ar trebui tratate ca fiind de neîncredere

Dacă toate rețelele nu sunt de încredere, atunci așa ar trebuie să fie și utilizatorii. La urma urmei, nu puteți garanta că un cont nu a fost deturnat sau că un utilizator nu este rău intenționat. Aceasta înseamnă să acordați angajaților privilegiile strict necesare pentru a-și face treaba, apoi să auditați regulat drepturile de acces și să le eliminați pe cele care nu mai sunt adecvate. - Cele mai mici privilegii

În acesta categorisire ar trebui să fie incluse rețelele de domiciliu, rețelele Wi-Fi publice (de exemplu, cele din aeroporturi și cafenele) și chiar rețelele corporative locale. Actorii din spatele amenințărilor informatice sunt pur și simplu prea hotărâți pentru ca noi să presupunem că acestea mai sunt spații sigure. - Asumați că o breșă va avea loc

În fiecare zi auzim știri despre o nouă breșă de securitate. Menținând o astfel de mentalitate deschisă către starea de alertă asumată, organizațiile vor fi vigilente și vor continua să-și îmbunătățească apărarea cu o mentalitate Zero Trust care este rezistentă la tentativele de atac. Breșele și incidentele sunt inevitabile – este vorba despre reducerea impactului acestora.

Cum a evoluat Zero Trust

Când Zero Trust a fost creat pentru prima dată în 2009 era un model foarte centrat pe rețea. De-a lungul anilor a evoluat într-un întreg ecosistem. În centrul său se află datele critice sau procesele de afaceri care trebuie protejate. În jurul acestora sunt patru elemente cheie: persoanele care pot accesa acele date, dispozitivele care le stochează, rețelele prin care circulă și procesele de lucru prin care sunt prelucrate.

Acum Forrester a adăugat un alt strat crucial: automatizarea și orchestrarea și vizibilitatea și analiza. Acestea integrează toate controalele aprofundate de apărare necesare pentru a sprijini Zero Trust.

Zero Trust în această nouă iterație este o modalitate perfectă de a ajuta la atenuarea riscurilor unui loc de muncă hibrid – un mediu în care perimetrele de lucru sunt fluide, lucrătorii distribuiți trebuie autentificați continuu, iar rețelele sunt segmentate pentru a reduce potențialul de amenințare a răspândirii. De asemenea, a devenit clar pe parcursul pandemiei că, în multe cazuri, VPN-urile nu au reușit să susțină un număr mare de lucrători la distanță – atât în ceea ce privește traficul, cât și în implementarea de patch-uri. Ele sunt tot mai mult o țintă de sine stătătoare, dacă sunt lăsate fără patch-uri și sub-protejate. Zero Trust este o opțiune mai bună pe termen lung.

Cum să începeți cu Zero Trust

Cele mai recente date sugerează că aproape trei sferturi (72%) dintre organizații planifică (42%) sau au lansat deja (30%) Zero Trust. Vestea bună este că pentru a ajunge acolo nu este nevoie de un efort major de copiere și înlocuire.

De fapt, este posibil să utilizați deja multe dintre instrumentele și tehnicile necesare pentru a începe. Acestea includ următoarele:

Persoane: presupune un control al accesului bazat pe roluri, autentificare cu mai mulți factori, segregarea conturilor.

Fluxuri de lucru: majoritatea furnizorilor de cloud încorporează aici controale. Organizațiile ar trebui să le utilizeze pentru a reduce accesul la diferite fluxuri de lucru, și să aplice politici bune.

Dispozitive: gestionarea bună a activelor vă poate ajuta să înțelegeți ce dețineți. Merită să utilizați instrumente de detecție și răspuns la nivel de endpoint (EDR), firewall-uri la nivel de gazdă și multe altele pentru a proteja aceste active și pentru a preveni mișcarile laterale.

Rețele: micro-segmentarea este esențială aici. Utilizați echipamentele de rețea, cum ar fi routerele și switch-urile, în combinație cu listele de control al accesului (ACL) pentru a limita cine și ce poate comunica cu diferite părți ale rețelei. Gestionarea vulnerabilității este, de asemenea, importantă.

Date: clasificați-vă datele, apoi aplicați tehnici de criptare asupra celor mai sensibile tipuri aflate în repaus și în tranzit. Monitorizarea integrității fișierelor și prevenirea pierderii datelor pot, de asemenea, ajuta la securizarea datelor.

În cele din urmă, putem rafina prin adăugarea de instrumente de securizare și automatizare, precum și de tool-uri de analiză a datelor care au legatură cu securitatea. Acest lucru aduce un plus de conștientizare a situației operațiunilor de securitate, în fața echipelor care trebuie să le îndeplinească în mod eficient.

Pentru intrebari privind serviciile sau solutiile Openvision, echipa de consultanti va sta la dispozitie prin chat, mail (presales@openvision.ro) sau telefon (+4021.210.19.87)